Wireshark是分析和学习网络问题的利器,本文整理了一些Wireshark的常用操作和过滤配置等。

过滤器

用Wireshark时最常见的问题,是当您使用默认设置时,会得到大量冗余信息,以至于很难找到自己需要的部分。这就是为什么过滤器会如此重要。它们可以帮助我们在庞杂的结果中迅速找到我们需要的信息。

- 捕捉过滤器:用于决定将什么样的信息记录在捕捉结果中。需要在开始捕捉前设置。

- 显示过滤器:在捕捉结果中进行详细查找。他们可以在得到捕捉结果后随意修改。

捕捉过滤器

捕捉过滤器必须在开始捕捉前设置完毕,这一点跟显示过滤器是不同的。

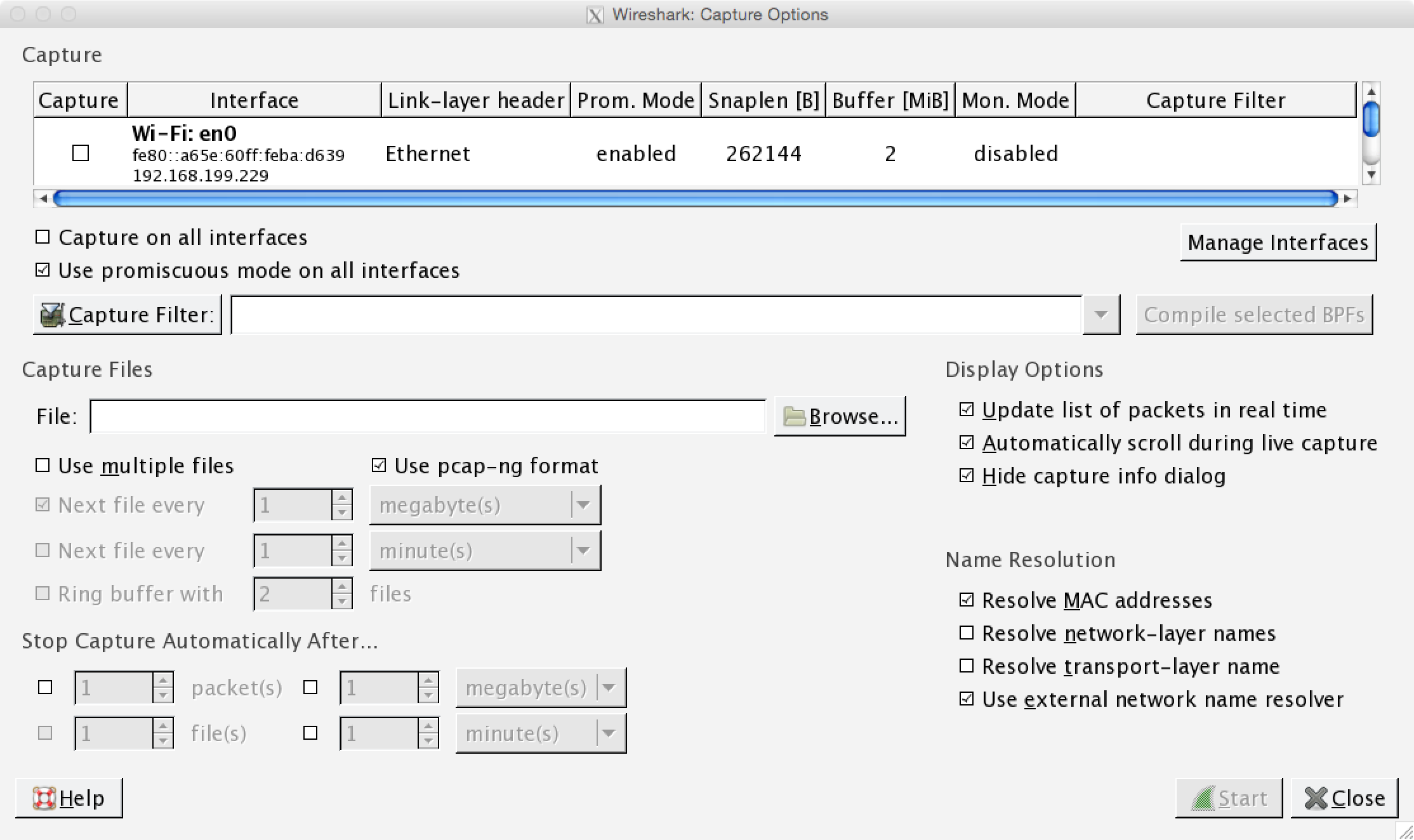

设置捕捉过滤器的步骤是:

- 选择 capture -> options。

- 填写”capture filter”栏 或者 点击”capture filter”按钮为您的过滤器起一个名字并保存,以便在今后的捕捉中继续使用这个过滤器。

- 点击开始(Start)进行捕捉。

| 语法 | Protocol | Direction | Host(s) | Value | Logical Operations | Other expression |

|---|---|---|---|---|---|---|

| 例子 | tcp | dst | 10.1.1.1 | 80 | and | tcp dst 10.2.2.2 3128 |

Protocol(协议)

- 可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp, udp.

- 如果没有特别指明是什么协议,则默认使用所有支持的协议。

Direction(方向)

- 可能的值: src, dst, src and dst, src or dst

- 如果没有特别指明来源或目的地,则默认使用 “src or dst” 作为关键字。

例如: host 10.2.2.2 与 src or dst host 10.2.2.2是一样的。

Host(s)

- 可能的值: net, port, host, portrange.

- 如果没有指定此值,则默认使用”host”关键字。

例如: src 10.1.1.1 与 src host 10.1.1.1相同。

Logical Operations(逻辑运算)

- 可能的值:not, and, or.

- 否(“not”)具有最高的优先级。或(“or”)和与(“and”)具有相同的优先级,运算时从左至右进行。

例如: not tcp port 3128 and tcp port 23 与 (not tcp port 3128) and tcp port 23相同。

捕捉过滤器例子:

| 表达式 | 语意 |

|---|---|

| tcp dst port 3128 | 显示目的TCP端口为3128的封包。 |

| ip src host 10.1.1.1 | 显示来源IP地址为10.1.1.1的封包。 |

| host 10.1.2.3 | 显示目的或来源IP地址为10.1.2.3的封包。 |

| src portrange 2000-2500 | 显示来源为UDP或TCP,并且端口号在2000至2500范围内的封包。 |

| not imcp | 显示除了icmp以外的所有封包。(icmp通常被ping工具使用) |

| src host 10.7.2.12 and not dst net 10.200.0.0/16 | 显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。 |

| (src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8 | 显示来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。 |

显示过滤器

通常经过捕捉过滤器过滤后的数据还是很复杂。此时您可以使用显示过滤器进行更加细致的查找,它的功能比捕捉过滤器更为强大,而且在您想修改过滤器条件时,并不需要重新捕捉一次。

| 语法 | Protocol | .String1 | .String2 | Comparison operator | Value | Logical Operations | Other expression |

|---|---|---|---|---|---|---|---|

| 例子 | ftp | passive | ip | == | 10.2.3.4 | xor | icmp.type |

Protocol(协议)

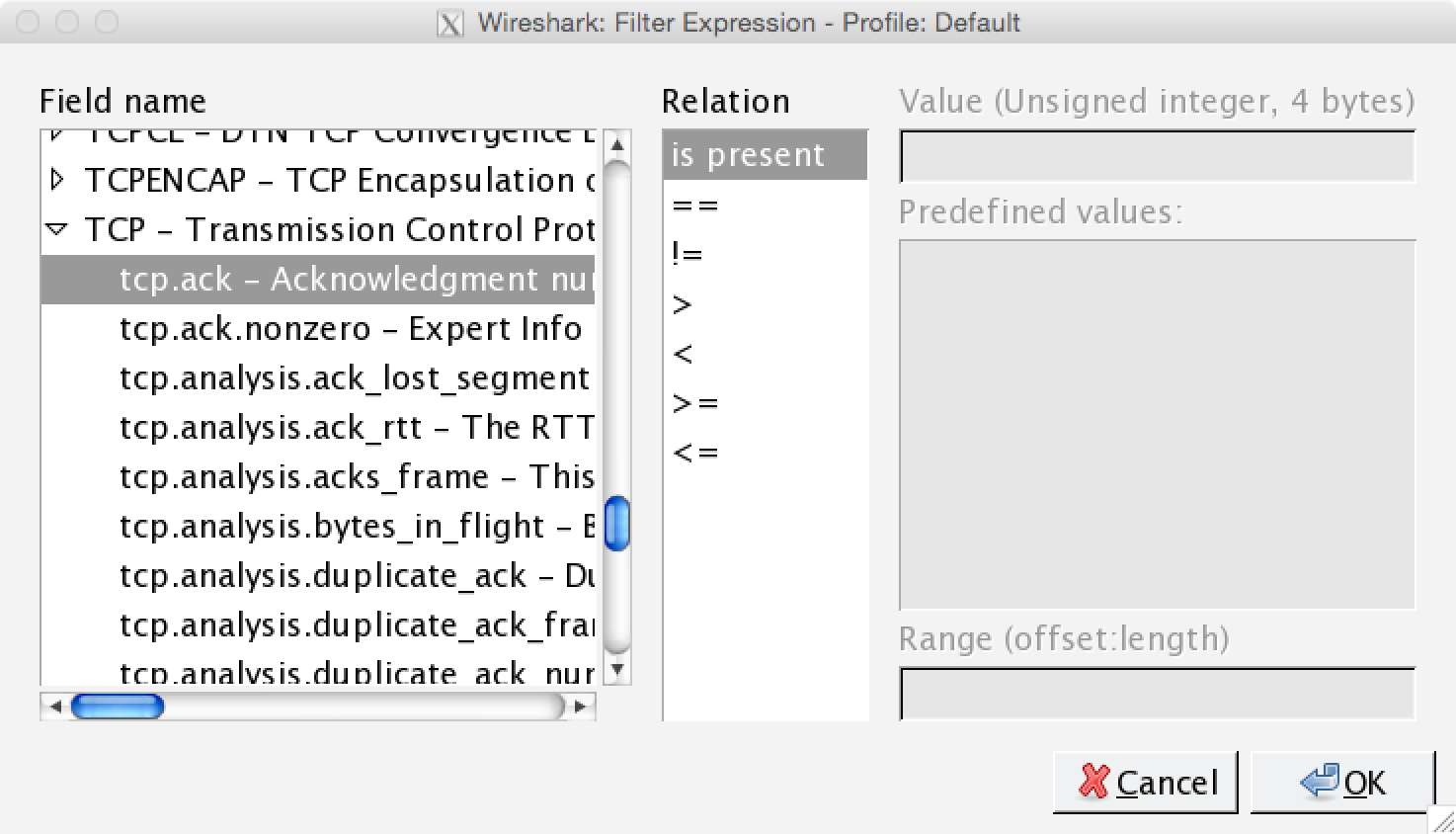

可以使用大量位于OSI模型第2至7层的协议。点击”Expression…“按钮后,可以看到它们,比如:ip,tcp,dns,ssh

String1, String2

协议的子类。点击相关父类旁的”+“号,然后选择其子类。

Comparison operators (比较运算符)

可以使用6种比较运算符:

| 英文写法 | C语言写法 | 含义 |

|---|---|---|

| eq | == | 等于 |

| ne | != | 不等于 |

| gt | > | 大于 |

| lt | < | 小于 |

| ge | >= | 大于等于 |

| le | <= | 小于等于 |

Logical expressions(逻辑运算符)

| 英文写法 | C语言写法 | 含义 |

|---|---|---|

| and | && | 逻辑与 |

| or | ` | |

| xor | ^ | 逻辑异或 |

| not | ! | 逻辑非 |

逻辑异或是一种排除性的或: 当其被用在过滤器的两个条件之间时,只有当且仅当其中的一个条件满足时,这样的结果才会被显示在屏幕上。

举个例子:

tcp.dstport 80 xor tcp.dstport 1025 只有当目的TCP端口为80或者来源于端口1025(但又不能同时满足这两点)时,这样的封包才会被显示。

显示过滤器例子

| 表达式 | 语意 |

|---|---|

| ip.src==192.168.0.105 | 筛选出源IP是192.168.0.105的数据包。 |

| ip.dst==119.147.74.18 | 筛选出目标IP是119.147.74.18的数据包。 |

ip.addr==202.105.182.132 或 ip.addr eq 202.105.182.132 |

筛选出与202.105.182.132相关的数据包。 |

| ip.src != 10.1.2.3 or ip.dst != 10.4.5.6 | 显示来源不为10.1.2.3或者目的不为10.4.5.6的封包。 |

| tcp.port == 25 | 显示来源或目的TCP端口号为25的封包。 |

| tcp.dstport == 25 | 显示目的TCP端口号为25的封包。 |

| tcp.flags.syn == 0x02 | 显示包含TCP SYN标志的封包。 |